Wie nutze ich SSO (Single-Sign-On) mit shyftplan?

Welche Einstellungen sind nötig, damit Mitarbeiter sich auch (oder ausschließlich) per SSO bei shyftplan anmelden können?

Nach einer einmaligen Einrichtung in Ihrem Firmenprofil können Sie Ihren Mitarbeitern, Managern und Super-Admins das komfortable Log-In über SSO anbieten. Wir zeigen hier, wie es geht.

shyftplan unterstützt für SSO das SAML 2.0-Protokoll.

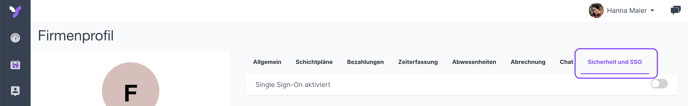

- Wechseln Sie in Ihr Firmenprofil

- Wählen Sie den Reiter "Sicherheit und SSO"

- Betätigen Sie den Schalter "Single-Sign-On aktiviert"

- Klicken Sie auf das Plus-Symbol

- Füllen Sie alle rot markierten Felder aus und klicken Sie auf "Speichern"

- Die Felder "Assertion consumer service binding" und "SLO target url" müssen nicht ausgefüllt werden

- Erforderlich sind immer die Felder "SSO target url" und "IDP certificate fingerprint"

- IDP certificate fingerprint muss im Format SHA256 vorliegen – Umwandlung z.B. in diesem Online-Tool

- Bei den anderen Feldern hängt das Erfordernis von Ihrem SSO-Anbieter ab

- Bei ihm können Sie alle nötigen Werte erfragen/nachschlagen

- Oft, aber nicht immer, muss z.B. das Feld "Issuer" ausgefüllt werden

Beispiel:

Anschließend können Sie bei jedem Mitarbeiter (bzw. Manager/Super-Admin) im Profil einstellen, ob er sich künftig nur noch per SSO einloggen darf. Dies ist ebenfalls über die API, z.B. mein Anlegen eines neuen employments in shyftplanner möglich: https://developer.shyftplan.com/reference/postapiv2employments

Aus Sicherheitsgründen kann die Einstellung, dass MitarbeiterInnen sich ausschließlich mit SSO anmelden können (und nicht zusätzlich durch Eingabe von E-Mail und Passwort), nach einmaliger Aktivierung nicht mehr rückgängig gemacht werden.

Azure als Beispiel

- Erzeugen Sie im Azure-Portal eine neue App: “Shyftplan Prod” oder “Shyftplan POC”

- Wählen Sie die App dann durch einen Klick aus und aktivieren Sie dann unter "Manage" das single sign-on

- Auf der Seite "Select a single sign-on method" wählen Sie SAML

- Klicken Sie auf den Edit-Knopf bei der "Basic SAML Configuration"

- Ergänzen Sie diese Details:

-

Identifier - https://shyftplan.com/saml/metadata

-

Reply URL - https://shyftplan.com/saml/auth

-

- Setzen des NameID parameters:

Die NameID muss der in shyftplanner genutzten E-Mail-Adresse entsprechen. Dafür kann es nötig sein, statt der uid des Nutzers die E-Mail des Nutzers zu übergeben (user.mail). - Unter "SAML Signing Certificate" klicken Sie auf Download bei Certificate (Base64), sodass Sie das Zertifikat auf Ihrem Computer zwischenspeichern können:

-

Kopieren Sie den Inhalt des Zertifikates und fügen Sie ihn in z.B. diesem Online-Tool ein, um einen SHA256-Fingerprint zu erzeugen

- Den Fingerprint müssen Sie in den Firmeneinstellungen bei shyftplanner in Ihren SSO-Einstellungen eintragen (IDP certificate fingerprint)

- Kopieren Sie die Azure-Login-URL …

... und fügen Sie sie als SSO Target URL ein:

Außerdem sehen Sie im obigen Screenshot bei "Azure AD Identifier" auch die URL, die Sie im Feld "Issuer" eintragen sollten:

- Fügen Sie außerdem diesen IDP fingerprint-Algorithmus hinzu: http://www.w3.org/2000/09/xmldsig#sha256

-

Klicken Sie zum Schluss auf "Speichern"

-

Folgende Felder können leer bleiben:

-

Assertion consumer service binding

-

Name ID format

-

Issuer

-

Authentication context

-

SLO target URL

Want assertions signed kann deaktiviert bleiben

IdP-Zertifikat

Statt des ganzen Zertifikates geben Sie bei shyftplanner nur dessen sha256-Fingerprint ein. Verwenden Sie zum Beispiel diesen Service, um den Fingerprint aus dem Zertifikat zu berechnen (wählen Sie sha256 als Algorithmus).